/dev/random

Unix türevi işletim sistemlerinde, /dev/random yalancı rastsal sayılar üreten bir stream dosyasıdır. Cihaz sürücülerinden ve diğer kaynaklardan toplanan çevresel gürültüye erişim sağlar.[1] Bloklama ile çalışır. /dev/random normalde talep edildiğinden daha az entropi mevcutsa engeller, /dev/urandom tipik olarak asla engellemez, /dev/arandom yeterli entropi ile güvenli bir şekilde başlatılana kadar önyükleme sonrası bloklar ve daha sonra asla bloklanmaz. /dev/random ve /dev/urandom farklı işletim sistemlerinde farklı şekillerde uygulanmaktadır ve pek azı /dev/arandom desteğine sahiptir.

Linux değiştir

Çekirdek alanından rastsal sayı üretimi, Linux[2] için ilk kez 1994'te Theodore Ts'o tarafından gerçekleştirildi.[3] Uygulama, tasarlandığında geçerli olan yasal kısıtlamalardan kaçınmak için şifreler yerine güvenli özet fonksiyonları kullanıldı. Uygulama ayrıca, verilen herhangi bir özet fonksiyonu veya şifrenin eninde sonunda zayıf olabileceği varsayımıyla tasarlandı ve bu nedenle tasarım, bu tür zayıflıkların karşısında dayanıklıdır. Havuz uzlaşmalarından hızlı bir şekilde kurtarmanın bir gereklilik olmadığı düşünülmektedir, çünkü havuz uzlaşma gereklilikleri, işletim sisteminin ilgisiz kısımlarına çok daha kolay ve doğrudan saldırılar için yeterlidir.

Ts'o'nun uygulamasında, oluşturucu entropi havuzundaki gürültü bitlerinin sayısını tahmin eder. Bu entropy havuzundan rastgele sayılar yaratılır. Okunduğunda, /dev/random, entropi havuzundaki tahmini gürültü bitleri sayısı içinde sadece rastgele baytları döndürür.Entropi havuzu boş olduğunda, ek çevresel gürültü toplanana kadar/dev/random okumaları bloke edilir.[4] Amaç, entropi ile mümkün olduğu kadar büyük bir çıktı veren, kriptografik olarak güvenli bir sözde sayı üreteci olarak hizmet etmektir. Bu, yazarlar tarafından yüksek değerli veya uzun vadeli koruma için şifreleme anahtarlarının üretilmesinde kullanılması için önerilmektedir.[4]

dev/random dışında /dev/urandom ("sınırsız"[5]/ engel teşkil etmeyen rastgele kaynak[4]) daha fazla sözde rastsal bit üretmek için dahili havuzu yeniden kullanır. Bu, çağrının engellenmeyeceği anlamına gelir, ancak çıktı, /dev/random'a karşılık gelen okumadan daha az entropi içerebilir. /dev/urandom, çoğu kriptografik amaç için uygun bir sahte rastsal sayı üreteci olarak tasarlanırken, ilgili sayfaların yazarları, teorik olarak, /dev/urandomtarafından kullanılan algoritma üzerinde henüz başlatılmamış bir saldırı olabileceğini belirtmektedir. Böyle bir saldırıdan endişe duyan kullanıcılar bunun yerine /dev/random kullanmalıdır.[4] Ancak böyle bir saldırının ortaya çıkması olası değildir, çünkü entropi havuzu bir kez tahmin edilemediğinde, daha az sayıda bit ile güvenliği sızdırmaz.[6]

/dev/randomyazmak da mümkündür. Bu, herhangi bir kullanıcının rastgele verileri havuza karıştırmasına izin verir. Rastgele olmayan veriler zararsızdır, çünkü sadece ayrıcalıklı bir kullanıcı entropi tahminini arttırmak için gerekli girdi/çıktı kontrolünü verebilir. Mevcut entropi miktarı ve Linux çekirdeği entropi havuzu boyutu, ikisinin de büyüklüğü bit olarak ölçülür, /proc/sys/kernel/random/'da mevcuttur ve cat /proc/sys/kernel/random/entropy_avail ve cat /proc/sys/kernel/random/poolsize komutlarının sıralı olarak kullanımı ile görüntülenebilir.

Gutterman, Pinkas, & Reinman, Mart 2006'da, bir dizi zayıflığı tanımladıkları Linux rastsal sayı üretecinin[7] ayrıntılı bir kriptografik analizini yayınladılar. Yönlendirici ve disksiz istemciler gibi gömülü veya gerçek zamanlı işletim sistemlerinde rapor ettikleri en ciddi sorun, açılış durumunun öngörülebilir olduğu ve çevreden entropinin mevcut arzının sınırlı olabileceğidir. Kalıcı belleğe sahip bir sistemde, RNG(Rastsal Sayı Üretici) kapatılırken kapatma sırasındaki bazı durumlarını kaydetmesi önerilir, böylece bir sonraki yeniden başlatma sonrasındaki RNG'nin durumuna dahil edilebilir. Örnek olarak yönlendirici düşünülürse, entropi kaynağının ilk sırasında ağ trafiğinin olduğu durumda, mevcut durumun yeniden başlatmalarda korunmasının yönlendiricinin ilk işleme başladığı andan itibaren "potansiyel saldırganların tüm ağ trafiğini dinlemesi zorunluluğuna iter" veya yönlendiricinin ilk iç durumuna ulaşması zorunluluğuna iter. Bu sorun, ağ trafiğinin bir mesafeden yakalanabildiği kablosuz yönlendirici ve veri şifreleme için kullanılan anahtarların üretilmesi için RNG'nin kullanıldığı durumlarda özellikle kritiktir.

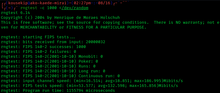

Linux çekirdeği birçok donanım tabanlı rastsal sayı üreticiler için destek sunmaktadır. Böyle bir cihazın ürettiği işlenmemiş çıktı şu komutla elde edilebilir: /dev/hwrng.[8]

3.16 versiyonu veya daha yeni Linux çekirdek versiyonlarında,[9] çekirdek kendisi, donanım tabanlı rastsal sayıları ayarlanabilir entropi kalitesinde /dev/random'a karıştırır. Bu demektir ki kullanıcı alanında arka planda çalışan program, rng-tools'tan rngd gibi, bu işi yapmak için gerekli değildir. 3.17'den sonraki Linux çekirdek versiyonları ile birlikte, VirtIO RNG varsayılan olarak 0'dan daha kalite olacak şekilde değiştirilmiştir,[10] ve bu şu anda sadece HWRNG(Hardware Random Number Generator-Donanım Tabanlı Rastsal Sayı Üretici)'nin /dev/random varsayılan olarak karıştıldığı örnektir.

entropi havuzu timer_entropyd, haveged, randomsound vb. programlar ile geliştirilebilir. rng-tools ile birlikte entropi anahtarı gibi donanım rastgele sayı üreteçleri /dev/random'a yazabilir. dieharder, diehard ve ent oprogramları bu rastgele sayı üreteçlerini test edebilir.[11][12]

Ocak 2014'te, Daniel J. Bernstein, Linux'un birbirinden farklı entropi kaynaklarını nasıl karıştırdığına dair bir eleştiri[13] yayınladı. Daniel J. Bernstein bir saldırıya işaret etti, bu saldırı, bir entropinin başka bir entropini görüntülemesi, bu entropinin çıktısını etkileyerek diğer entropi kaynaklarının rastsallığını sıfırlar. Örneğin H(x,y,z) fonksiyonu olduğunu varsayılsın, H fonksiyonu bir özet fonksiyonu, x, y, z ise birer entropi kaynağı, z işlemci kaynaklı kötücül bir HRNG Z:

- Z r rastsal r değeri oluşturur

- Z H(x,y,r) fonksiyonunu hesaplar.

- Eğer çıktı H(x,y,r) istenilen değere eşit ise, çıktı r'ı z'ye ata.

- Öbür türlü aşama 1'den tekrar başla.

Bernstein, DSA ve ECDSA'yı tehlikeye atmak için saldırganın 16 defa H(x,y,r) tekrarlaması yeterli olacaktır. Bu Linux'un tek bir sefer kaliteli bir şekilde beslemesi yerine H fonksiyonunu tekrar tekrar beslemesi yüzünden olmaktadır.

Kasım 2016'da Linux çekirdeğinin 4.8 versiyonu veya daha yenisi yayınlandı, bu versiyonda Theodore Ts'o tarafından /dev/urandom ChaCha20 tabanlı uygulama ile değiştirildi,[14] bu Bernstein'ın iyi anılan akan şifreleme yöntemi ChaCha20 tabanlı tasarlanmıştır.

FreeBSD değiştir

FreeBSD işletim sistemi /dev/urandom uyumluluğu sağlamakta ama işleyişi Linux'takinden çok farklıdır. FreeBSD'de,bloklar düzgün beslenene kadar /dev/urandom /dev/random'a bağlı tutulur. FreeBSD'nin PRNG'si(Fortuna) düzenli olarak besler ama entropiyi hesaplama konusunda girişimde bulunmaz. Düşük seviyede ağ trafiği ve disk kullanımı olduğunda, geri besleme küçük bir zaman ile gerçekleşir.

entropi havuzu temelli metotlar, doğru bir şekilde uygulandığında tamamen güvenli olurken, entropiyi fazla tahmin ederse, iyi beslenmiş PRNG'lerden daha az güvenli olabilirler. Bazı durumlarda, bir saldırganın entropi üzerinde önemli miktarda kontrolü olabilir; Örneğin, disksiz bir sunucu, neredeyse tüm ağdan alabilir ve potansiyel olarak ortadaki adam saldırılarına karşı savunmasız hale getirebilir.

OpenBSD değiştir

OpenBSD 5.1 (1 Mayıs 2012) /dev/random ve /dev/arandom RC4 tabanlı bir algoritma kullandığından, fikri mülkiyet nedenleriyle ARC4 nedeniyle yeniden adlandırılmıştır. Rastgele sayı üretimi burada çeşitli yollarla toplanan sistem entropiyi kullanırken, ARC4 algoritması, havuzun düşük entropi durumunda olduğu durumlarda bile hızlı ve yüksek kalitede sözde rastsal sayı akışının sağlanmasını garantileyen bir arıza güvenliği sağlar. Sistem, eğer mevcutsa OpenBSD Şifreleme Çerçevesi aracılığıyla donanım rastgele sayı üreteçlerini (bazı Intel PCI hub'larında sağlananlar gibi) otomatik olarak kullanır.

OpenBSD 5.5 (1 Mayıs 2014) itibarıyla, OpenBSD'nin rastgele aygıtları için kullanılan arc4random () çağrısı artık ARC4 kullanmamaktadır, ancak ChaCha20 (arc4random adı Rastgele Değişim Çağrısı(A Replacement Call for Random) olarak yeniden değerlendirilebilir) olabilir.[15][16] NetBSD'nin eski arc4random () API'sinin uygulanması da ChaCha20'ye de geçmiştir.[17]

macOS and iOS değiştir

macOS ise 160-bit SHA1 tabanlı Yarrow kullanır.[18] /dev/random ile /dev/urandom arasında herhangi bir fark yoktur, ikisi de aynı şekilde davranır.[19] Apple'ın iOS işletim sistemi de Yarrow kullanır.[20]

Diğer işletim sistemleri değiştir

/dev/random ve/dev/urandom'daare also available on Solaris,[21] NetBSD,[22] Tru64 UNIX 5.1B,[23] AIX 5.2[24] ve HP-UX 11i v2'de[25] kullanılabilir. FreeBSD'de olduğu gibi, AIX kendi Yarrow tabanlı tasarımını uygular, ancak AIX standart /dev/random uygulamadan çok daha az entropi kaynağı kullanır ve yeterli entropi içerdiğini düşündüğünde havuzu yeniden beslemeyi durdurur.[26]

In Windows NT'de, benzer işlevsellik ksecdd.sys, tarafından sağlanır, ancak özel dosya okuması \Device\KsecDD, UNIX'te olduğu gibi çalışmaz. Kriptografik olarak rastgele baytlar üretmek için belgelenmiş yöntemler CryptGenRandom ve RtlGenRandom'dur.

DOS doğal olarak böyle bir işlevsellik sunmazken, noise.sys[27] adlı bir açık kaynaklı, üçüncü kişiler tarafından sağlanan sürücü, benzer şekilde çalışan iki cihaz yaratır, RANDOM$ ve URANDOM$, /DEV/RANDOM$ ve/DEV/URANDOM$'dan erişilebilir olarak sunar. Program buradan rastsal veriye ulaşabilir.

Windows üzerindeki Linux emülatörü Cygwin, komut dosyalarında ve programlarda kullanılabilen hem /dev/random hem de /dev/urandomuygulamalarını sağlar.[28]

Ayrıca bakınız değiştir

Kaynakça değiştir

- ^ random.c « char « drivers - kernel/git/stable/linux.git - Linux kernel stable tree

- ^ "Arşivlenmiş kopya". 4 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2018.

- ^ "/dev/random - Everything2.com". 1 Mayıs 2019 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2018.

- ^ a b c d "random(4) - Linux manual page". 18 Nisan 2018 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2018.

- ^ "Public Git Hosting - davej-history.git/blob - drivers/char/random.c". 16 Nisan 2018 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2018.

- ^ "media.ccc.de - The plain simple reality of entropy". 16 Nisan 2018 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2018.

- ^ "Arşivlenmiş kopya" (PDF). 3 Ekim 2008 tarihinde kaynağından arşivlendi (PDF). Erişim tarihi: 15 Nisan 2018.

- ^ "Cryptography Users Guide - Texas Instruments Wiki". 16 Nisan 2018 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2018.

- ^ kernel/git/torvalds/linux.git - Linux kernel source tree

- ^ kernel/git/torvalds/linux.git - Linux kernel source tree

- ^ "rng-tools". 24 Aralık 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2018.

- ^ "Google Code Archive - Long-term storage for Google Code Project Hosting". 31 Aralık 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2018.

- ^ "cr.yp.to: 2014.02.05: Entropy Attacks!". 5 Şubat 2014 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2018.

- ^ kernel/git/torvalds/linux.git - Linux kernel source tree

- ^ arc4random(3) - OpenBSD manual pages

- ^ "Arşivlenmiş kopya". 14 Ocak 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2018.

- ^ "Arşivlenmiş kopya". 14 Ocak 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2018.

- ^ "Source Browser". 6 Ocak 2018 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2018.

- ^ "Arşivlenmiş kopya". 19 Eylül 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2018.

- ^ "Arşivlenmiş kopya" (PDF). 27 Mayıs 2015 tarihinde kaynağından arşivlendi (PDF). Erişim tarihi: 15 Nisan 2018.

- ^ "Arşivlenmiş kopya". 13 Mart 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2018.

- ^ "rnd(4) - NetBSD Manual Pages". 16 Nisan 2018 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2018.

- ^ "Arşivlenmiş kopya". 7 Haziran 2011 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2018.

- ^ "Arşivlenmiş kopya". 12 Temmuz 2013 tarihinde kaynağından arşivlendi. Erişim tarihi: 18 Mart 2020.

- ^ "Software solutions | HP® Official Site". 24 Aralık 2008 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2018.

- ^ "AIX 5.2 /dev/random and /dev/urandom devices". 14 Nisan 2019 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2018.

- ^ "Doug Kaufman's Web Site - DOS ports". 29 Eylül 2010 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2018.

- ^ "How does Cygwin's /dev/random and urandom work?". 9 Ocak 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Nisan 2018.